據Securityaffairs網站消息👵🏼,具有俄羅斯背景的黑客組織UAC-0099正在利用WinRAR中的一個零日漏洞(已修復,編號CVE-2023-38831)對烏克蘭傳播LONEPAGE惡意軟件。

實際上8️⃣,自2022年中旬以來💢,UAC-0099一直在對烏克蘭境外公司的員工進行攻擊。直到2023年5月⏰🔘,烏克蘭計算機緊急響應團隊CERT-UA發出警告,稱UAC-0099對烏克蘭的國家機構和媒體代表進行了網絡間諜攻擊。

至今 ,“UAC-0099”又對烏克蘭發起了新一輪新攻擊。

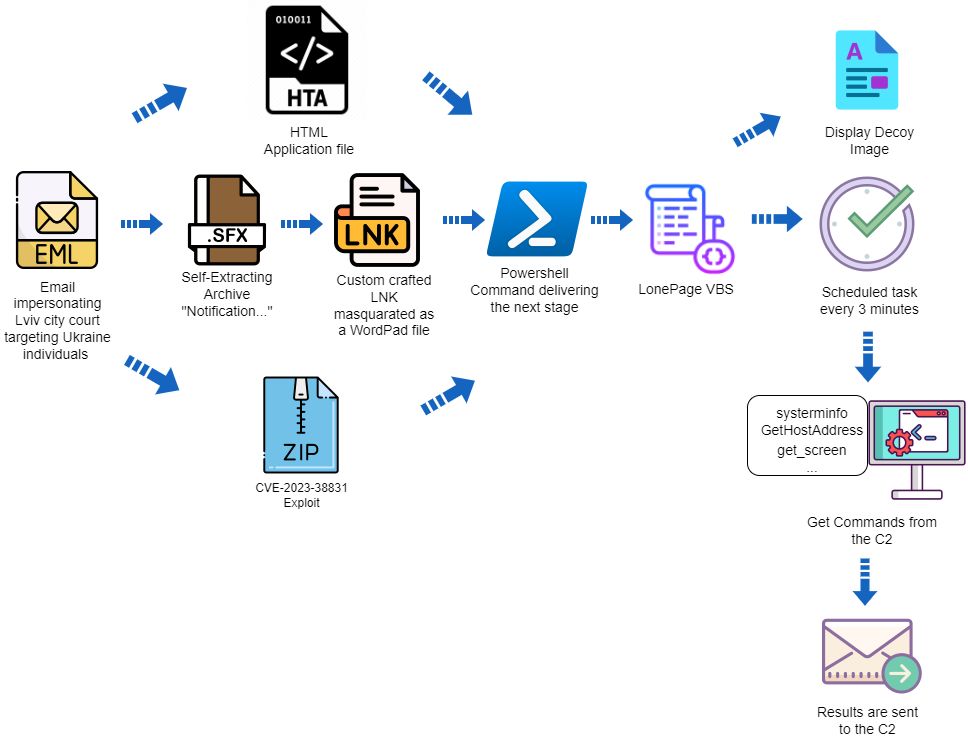

LONEPAGE惡意軟件投放流程

23年8月初👮🏿🚣,UAC-0099組織冒充利沃夫市法院使用ukr.net電子郵件服務向烏克蘭用戶發送了網絡釣魚郵件🚴♀️。該組織使用了不同的感染途徑,將HTA、RAR和LNK文件作為附件進行網絡釣魚攻擊,最終目的是完成Visual Basic 腳本(VBS)惡意軟件LONEPAGE的部署⚓️⚙️。

一旦部署成功👨🏽💻,該組織可以通過這段惡意代碼檢索烏克蘭用戶額外的有效載荷,包括鍵盤記錄器和信息竊取工具👰🏼。

Deep Instinct在發布的報告中寫道👨👩👦👦,攻擊者創建了一個帶有良性文件名的壓縮文件,並在文件擴展名後面加了一個空格——例如,“poc.pdf ”。該壓縮文件中包含一個同名的文件夾🎻,也包括了那個空格(在正常情況下這是不可能的,因為操作系統不允許創建一個具有相同名稱的文件)。在這個文件夾裏還有一個附加文件,名稱與良性文件相同👉🏽,名稱後面同樣加了一個空格🚤,是一個“.cmd”擴展名🤵🏽♂️。

報告指出🏺,如果用戶在一個沒有更新補丁的WinRAR版本中打開這個壓縮文件,並嘗試打開那個良性文件,實際上電腦會運行那個“.cmd”擴展名的文件🧑🏿🦱。這樣,攻擊者就能執行惡意命令了。

研究人員表示🧑🎨,這種攻擊技巧甚至能夠欺騙那些精通安全的受害者。不過🦆,關於UAC-0099組織利用WinRAR的漏洞CVE-2023-38831這一問題的概念驗證(POC)已在GitHub上發布,且在2023年8月2日發布的WinRAR 6.23版本修復了這一漏洞🤷♀️。

報告總結道:“‘UAC-0099’使用的戰術雖簡單👋🏼,但卻十分有效。盡管最初的感染途徑不同,但核心感染方式是相同的——他們依賴於PowerShell和創建一個執行VBS文件的計劃任務🙏🏻,利用WinRAR投放LONEPAGE惡意軟件,因為有些人即使在有自動更新的情況下🧋,也不會及時更新他們的軟件🤔。而WinRAR需要手動更新🐊,這意味著即使補丁可用,許多人安裝的可能也是一個有漏洞的WinRAR版本。”

轉載自微信公眾號”安全圈“🦸🏿♀️,

鏈接🚣🏼♀️🍽:https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652056856&idx=2&sn=13f69f4678bf893f69b53ac716d8863c